Managed Extended Detection and Response

O Serviço Gerenciado de XDR da LGPD2U oferece uma abordagem estratégica para a complexa missão de defesa contra ameaças avançadas, alinhada com os rigorosos padrões dos CIS Controls.

Através de uma abordagem personalizada e proativa, integramos as principais tecnologias de detecção e resposta estendida (XDR) para garantir uma proteção abrangente contra ameaças cibernéticas, fortalecendo a postura de segurança da sua organização.

Nossa equipe de especialistas altamente treinados e dedicados atua na identificação, análise e resposta às ameaças de segurança em tempo real. Combinamos tecnologias de ponta de diversos fornecedores líderes do setor, garantindo uma visão completa do panorama de ameaças, desde ataques conhecidos até ataques sofisticados e desconhecidos.

Estamos comprometidos em entender os riscos exclusivos enfrentados pela sua organização e adaptar nossa abordagem para garantir a melhor proteção possível. Ao colaborar estreitamente com a sua equipe de liderança, garantimos que as estratégias de segurança evoluam de acordo com as ameaças em constante mudança, mantendo a sua organização sempre à frente das tentativas de violação.

Nossos serviços de XDR não apenas identificam ameaças, mas também fornecem insights acionáveis e recomendações claras para melhorar continuamente sua postura de segurança. Com uma atenção constante à evolução das ameaças cibernéticas, garantimos que sua organização esteja preparada para enfrentar os desafios futuros, protegendo seus ativos críticos e mantendo a conformidade com os padrões regulatórios relevantes.

Na LGPD2U, acreditamos que a segurança cibernética é uma jornada contínua. Nossos serviços de XDR são projetados para posicionar sua organização a responder proativamente às ameaças emergentes, garantindo a integridade e a confidencialidade dos seus dados. Junte-se a nós para enfrentar os desafios de segurança mais complexos.

Cenários e Ameaças

- Empresas estão revolucionando a abordagem aos negócios, com previsão de um investimento global de $6,8 trilhões em transformação digital até o final de 2023.

- A tendência de trabalho remoto intensifica os desafios de segurança, com 69% das organizações expressando maior preocupação em salvaguardar o acesso à rede para funcionários remotos.

- Diante da constante ameaça dos cibercriminosos, organizações de todos os portes estão sob risco. Os ataques bem-sucedidos aumentaram consideravelmente, resultando em mais de 422 milhões de indivíduos tendo suas informações comprometidas somente em 2022.

- A abordagem de segurança é considerada reativa e incidentes-baseada por 69% das empresas.

Desafios

A adoção interna da prática de Extended Detection and Response (XDR) apresenta desafios complexos. Aqui estão os principais:

- Empresas estão revolucionando a abordagem aos negócios, com previsão de um investimento global de $6,8 trilhões em transformação digital até o final de 2023.

- A tendência de trabalho remoto intensifica os desafios de segurança, com 69% das organizações expressando maior preocupação em salvaguardar o acesso à rede para funcionários remotos.

- Diante da constante ameaça dos cibercriminosos, organizações de todos os portes estão sob risco. Os ataques bem-sucedidos aumentaram consideravelmente, resultando em mais de 422 milhões de indivíduos tendo suas informações comprometidas somente em 2022.

- A abordagem de segurança é considerada reativa e incidentes-baseada por 69% das empresas.

Frameworks

Um programa de segurança da informação é vital para organizações modernas, devido ao aumento contínuo das ameaças cibernéticas. Implementar um programa eficaz requer uma abordagem abrangente e estruturada, sendo benéfico ancorá-lo em frameworks consolidados, como CIS Controls, NIST ou ISO27000.

Essas estruturas garantem a cobertura de todos os aspectos da segurança da informação. Elas direcionam a identificação de riscos, o desenvolvimento de políticas, a implementação de controles e a priorização de riscos. Ao adotar um framework, as organizações asseguram abordagem completa e evitam negligenciar vulnerabilidades.

A conformidade regulatória também é aprimorada pela implementação de uma estrutura. Muitos regulamentos exigem o uso de frameworks específicos para atender aos requisitos. Essa aderência evita multas e ações legais.

Priorizar esforços com base no risco é outra vantagem. As estruturas fornecem uma abordagem estruturada para gerenciamento de riscos, ajudando a identificar, avaliar e mitigar ameaças de acordo com seu impacto.

Estabelecer uma cultura de segurança é o quarto benefício. A segurança da informação é responsabilidade de todos. Uma estrutura define políticas, procedimentos e treinamentos para todos os funcionários, criando conscientização e prevenindo erros humanos.

Em síntese, uma estrutura de segurança da informação oferece abordagem completa e estruturada para programas de segurança. Usar uma estrutura consagrada garante abrangência, conformidade, priorização baseada em riscos e cultura de segurança. No final, isso reduz incidentes e protege ativos valiosos.

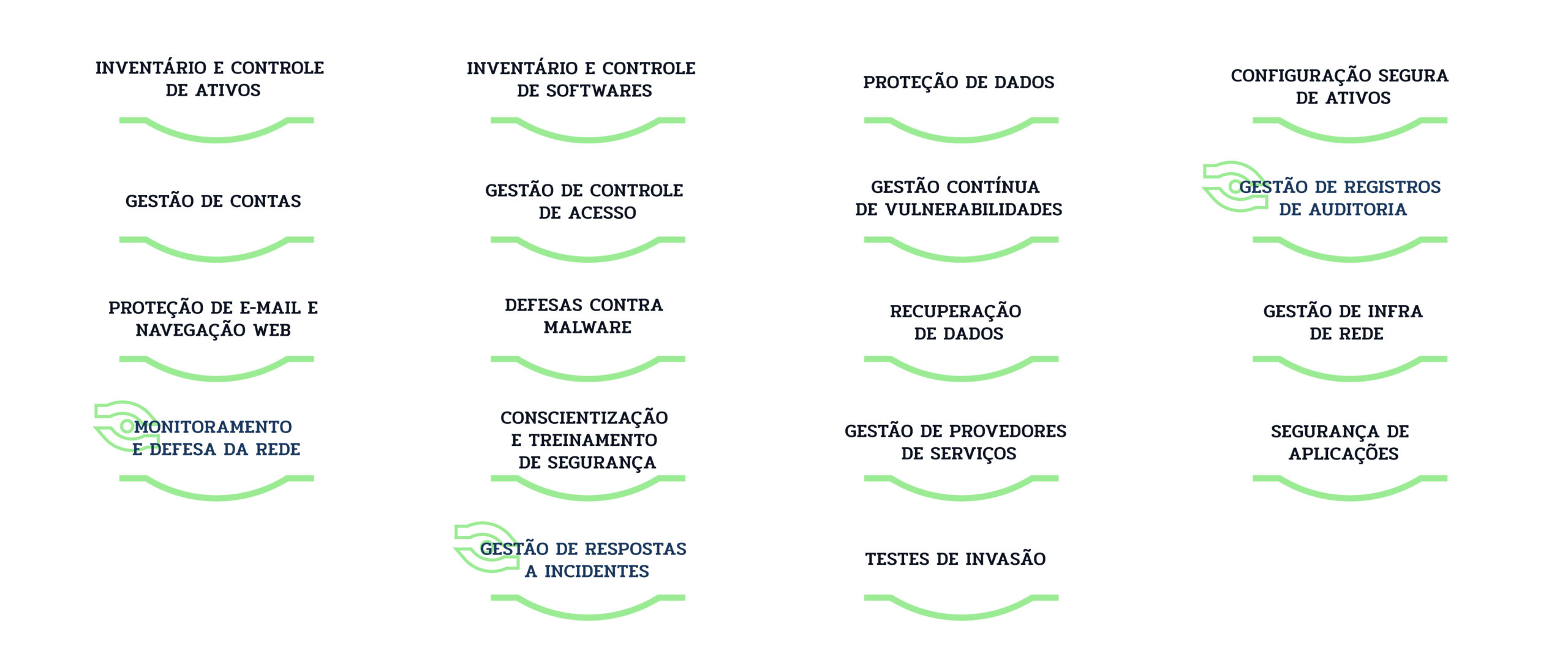

CIS CONTROL

A escolha entre CIS Controls, NIST e ISO27000 depende das necessidades e objetivos da empresa. Aqui estão razões para optar pelo CIS Controls:

Foco em Segurança Cibernética

Priorização de Medidas de Segurança

O CIS Controls enfatiza medidas de segurança prioritárias, baseadas em dados reais e análises de especialistas, direcionando recursos para ações mais críticas.

Simplicidade e Usabilidade

Os controles CIS são simples e acessíveis, permitindo implementação sem amplo conhecimento técnico, adaptável a empresas de todos os tamanhos.

Praticidade e Eficácia

Focados em ameaças reais, os controles CIS oferecem um roteiro claro para melhorar a segurança, atualizado para acompanhar as últimas tendências.

Integração com Outras Estruturas

Os controles CIS complementam NIST e ISO27000, proporcionando uma abordagem coesa à segurança, adaptável para estratégias mais holísticas.

Abordagem Comunitária

Desenvolvidos por especialistas globais, incluindo agências governamentais e organizações sem fins lucrativos, os controles CIS são atualizados conforme as melhores práticas.

Custo-Eficiência

Implementação dos controles CIS é escalável e personalizável, equilibrando segurança e orçamento.

Em resumo, apesar da reputação do NIST e ISO27000, os CIS Controls oferecem vantagens únicas, tornando-os uma escolha atrativa para elevar a postura de segurança.

Managed XDR

Ao incorporar o SIEM (Sistema de Gerenciamento de Informações e Eventos de Segurança) USM (Unified Security Management) da AlienVault em conjunto com os controles CIS (Centro de Segurança da Internet) para audit log management, network monitoring and defense, e incident response management, você pode destacar várias funcionalidades importantes no serviço:

- Políticas e Procedimentos

Definição de políticas e procedimentos para gestão de logs e detecção e resposta a incidentes. - Testes Periódicos

Execução periódica de testes e exercícios de resposta a incidentes. - Descoberta de Ativos

Identificação e gerenciamento de ativos de informação. - Integração de Ferramentas de Segurança

Centralização e coordenação de diferentes ferramentas do ambiente de segurança. - Gerenciamento Unificado de Logs

Coleta e análise unificada de logs para detecção e resposta a incidentes. - Detecção Integrada de Ameaças

Coordenação de IDS de rede e host para detecção ampla de ameaças. - Automação e Orquestração de Resposta a Incidentes

Utilização de automação para agilizar a resposta a ameaças detectadas. - Manutenção dos Backups das Configurações

Regularmente manter e verificar backups das configurações críticas do sistema. - Relatórios e Dashboards Personalizáveis

Geração de visuais adaptáveis e relatórios sobre a segurança da informação. - Conformidade e Relatórios Regulamentares

Manutenção de conformidade com regulamentos através de relatórios especializados. - Análise de Vulnerabilidades

Avaliação contínua e remediação de vulnerabilidades em sistemas e aplicativos. - IDS de Host

Detecção de ameaças em nível de sistema ou host. - Monitoramento de Integridade de Arquivos

Verificação constante da integridade dos arquivos críticos. - Monitoramento de Nuvem (AWS, Azure, Office365, G Suite)

Supervisão da segurança em ambientes de nuvem. - EDR (Endpoint Detection and Response)

Monitoramento e resposta a ameaças no nível de endpoint. - Monitoramento Contínuo de Rede

Observação ininterrupta da rede para identificar atividades suspeitas. - Continuous Threat Intelligence

Implementação de inteligência de ameaças em tempo real para identificar e combater ameaças emergentes. - Alertas e Notificações Inteligentes

Alertas adaptativos e notificações baseadas em análise de ameaças e riscos.

Ao destacar essas funcionalidades, você demonstrará o valor e a abrangência do serviço, alinhando-se aos desafios e objetivos específicos que as organizações enfrentam em relação à segurança da informação.

Níveis de serviços

- Atendimento

- Tempo de resposta

- Monitoramento contínuo de rede

- Detecção integrada de ameaças

- Análise de vulnerabilidades

- Gerenciamento unificadas de logs

- Automação e Orquestração da Resposta

- Relatórios e Dashboards

- Conformidade regulamentoria

- Host IDS

- EDR

- Monitoramento de Nuvem

- Continuous Threat Intelligence

- Monitoramento de Integridade de Arquivos

- Alertas e Notificações Inteligentes

- Políticas e Procedimentos

- Backup de configurações

Quer saber como essa solução pode atender

às necessidades da sua empresa?